端口安全配置建议及其命令实践

一、引言

随着信息技术的飞速发展,网络安全问题日益突出。

作为网络的重要组成部分,端口的配置安全直接关系到整个网络的安全。

因此,本文旨在探讨端口安全配置的建议及其实践方法,帮助读者提高网络安全防护能力。

二、端口安全配置的重要性

端口是计算机与外部世界进行数据传输的通道,是网络安全的第一道防线。

不当的端口配置可能导致黑客利用漏洞入侵系统,窃取、篡改或破坏敏感数据。

因此,合理、科学地配置端口安全,对于保护系统安全具有重要意义。

三、端口安全配置建议

1. 禁用不必要的端口

在默认情况下,许多操作系统和应用程序会开启大量端口,其中一些端口可能并不常用。

为了降低安全风险,应禁用不必要的端口。

通过关闭不需要的服务或应用程序,可以大大减少系统暴露于攻击的风险。

2. 使用防火墙限制端口访问

防火墙是网络安全的重要防线,可以有效限制外部访问内部网络的端口。

通过配置防火墙规则,只允许特定的IP地址或端口访问特定的端口,可以大大提高系统的安全性。

3. 启用端口扫描和监控

定期扫描和监控端口的连接情况,可以及时发现异常访问和潜在的安全风险。

一旦发现异常行为,应立即采取行动,如封锁端口、重置密码等。

4. 使用强密码保护端口访问

对于需要远程访问的端口,应使用强密码进行保护。

强密码应包含大小写字母、数字和特殊字符,并定期更换。

建议使用多因素身份验证,进一步提高端口的安全性。

5. 定期更新和打补丁

操作系统、应用程序和设备的制造商会定期发布安全补丁,以修复已知的安全漏洞。

为了保障端口安全,应定期更新系统和应用程序,并及时安装安全补丁。

四、端口安全配置命令实践

以下是一些常见的端口安全配置命令:

1. Windows系统下的命令

(1)使用netsh命令查看打开的端口:

“`shell

netsh advfirewall firewall show allprofiles name=public rule dir=inaction=allow enable=yes type=port protocol=any localport=xxxremoteip=any status=enable interface=any user=any computer name=YourComputerName sid=alllistenportsnetsh advfirewall firewall delete port enable=yes localport=xxx-xxx(批量删除某些开放的端口)netshadvfirewall firewall add port in 1000 enable=yes action=block protocol=TCP (禁止某个TCP端口的入站连接)netsh advfirewall firewall add port in 禁止UDP端口的入站连接)netsh advfirewall firewall add rule name=自定义规则名称 dir=in action=denyprotocol=tcp remoteip=<对方IP地址> (设置禁止指定IP地址的访问规则)协议规则的保存与生效:netsh advfirewall set allprofilesfirewallpolicy blockinbound,allowoutboundnetsh advfirewall set publicprofile settings firewallpolicyblockinbound,allowoutboundnetsh advfirewall set privateprofile settings firewallpolicy blockinbound,allowoutboundnetsh advfirewall set domainprofile settings firewallpolicy blockinbound,allowoutbound (设置所有防火墙配置文件策略为阻止入站连接)防火墙重置:netsh advfirewall reset(重置防火墙设置)netsh advfirewall reset allprofiles(重置所有防火墙配置文件设置)netsh advfirewall reset publicprofile(重置公共防火墙配置文件设置)netsh advfirewall reset privateprofile(重置私人防火墙配置文件设置)netsh advfirewall reset domainprofile(重置域防火墙配置文件设置) 停止并禁用Windows Defender防火墙:netsh advfirewall off或net stop mpssvc停止WindowsDefender防火墙服务并将服务禁用等。)上述命令在命令行执行过程中应谨慎使用避免意外更改系统防火墙规则从而影响网络正常运行建议充分了解每一个命令的实际用途及其可能的副作用并按照相应的使用规范正确执行以保证网络的安全性正常运行尽量避免人为失误所带来的不必要风险。“可以通过安装杀毒软件实时监控系统中运行程序与系统防火墙相互配合保障系统的安全与稳定状态防止木马病毒等入侵影响网络安全和数据安全此外还应注意网络安全问题包括安装防入侵检测系统网络攻击防御系统等定期进行安全风险评估以识别潜在的安全漏洞和风险隐患采取相应的安全措施予以应对防止发生数据泄露网络攻击等网络安全事件。”五、总结本文介绍了端口安全配置的重要性和建议以及常见的端口安全配置命令通过合理配置端口可以有效提高网络安全防护能力保障系统数据安全在实际操作中应谨慎使用相关命令避免人为失误带来的风险同时还应关注网络安全问题采取多种措施共同维护网络安全和数据安全。』 文本结束之前的段落应该是对全篇文章的总结或者是对未来网络安全发展的展望。“端口安全配置是网络安全的重要组成部分,通过合理配置和管理端口,可以有效提高系统的安全性。随着网络技术的不断发展,网络安全问题也将不断面临新的挑战。因此,我们需要持续关注网络安全动态,不断学习新的安全知识和技术,加强网络安全防护能力,以保障系统的安全和稳定运行。”

“请写出一个标准2600路由器中配置加密密码,配置IP地址,配置RIP协议的命令,广域网端口启用DCE的命令”

router#conf t router(config)#enable secret 123{设置密码为123} router(config)#interface s0/0{进入串口s0/0} router(config-if)#ip address 192.168.1.* 255.255.255.0{设置IP为192.168.1.*} router(config-if)#clock rate {启用s0/0为DCE端口时钟速率为或} router(config-if)#no shut{打开端口} router(config-if)#exit {退出端口配置模式}router(config)#router rip (全局模式配置)router(config-router)#network 192.168.2.*{发布一个动态路由给网络192.168.2.*作路由} router(config-router)#net {通告网络号自定义}分给我吧!!!

Cisco PIX防火墙配置

1、 建立用户和修改密码跟Cisco IOS路由器基本一样。

2、 激活以太端口必须用enable进入,然后进入configure模式PIX525>enablePassword:PIX525#config tPIX525(config)#interface ethernet0 autoPIX525(config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

3、 命名端口与安全级别采用命令nameifpIX525(config)#nameif ethernet0 outside security0PIX525(config)#nameif ethernet0 outside security100security0是外部端口outside的安全级别(0安全级别最高)security100是内部端口inside的安全级别,如果中间还有以太口,则security10,security20等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为DMZ(Demilitarized Zones非武装区域)。

4、 配置以太端口IP 地址采用命令为:ip address如:内部网络为:192.168.1.0 255.255.255.0外部网络为:222.20.16.0 255.255.255.0PIX525(config)#ip address inside 192.168.1.1 255.255.255.0PIX525(config)#ip address outside 222.20.16.1 255.255.255.05、 配置远程访问[telnet]在默然情况下,PIX的以太端口是不允许telnet的,这一点与路由器有区别。

Inside端口可以做telnet就能用了,但outside端口还跟一些安全配置有关。

PIX525(config)#telnet 192.168.1.1 255.255.255.0 insidePIX525(config)#telnet 222.20.16.1 255.255.255.0 outside测试telnet在[开始]->[运行]telnet 192.168.1.1PIX passwd:输入密码:cisco

锐捷交换机如何查看每一个端口的配置状态?

show run int gi0/1 查看该接口的配置 show int gi0/1 查看该接口的状态信息。

S21系列交换机常用配置的命令1、 交换机命名示例1:switch#configswitch(config)#hostname S2126G2、 配置管理密码示例2:S2126G(config)#enable secret level 1 0 rg //配置telnet管理密码为rgS2126G(config)#enable secret level 15 0 rg//配置特权模式下的管理密码rg3、 给交换机(堆叠组)配置管理IP示例3:S2126G(config)#interface vlan 1//假设管理VLAN为VLAN 1S2126G(config-if)#ip address 192.168.1.1 255.255.255.0//给管理VLAN配置管理IP地址S2126G(config-if)#no shutdown//激活管理IPS2126G(config-if)#shutdown//关闭管理IP4、 给交换机(堆叠组)配置网关示例4:S2126G(config)#ip default-gateway 192.168.1.254//假设网关地址为192.168.1.2545、 给交换机划分VLAN示例5:S2126G(config)#vlan 100//建立VLAN 100S2126G(config)#name Student_A_4//该VLAN是学生宿舍A栋4楼的用户VLAN6、 将交换机接口划入VLAN 100中示例6:S2126G(config)#interface range f 1/0/1-48,2/0/1-48S2126G(config-if-range)#switchport access vlan 100S2126G(config-if-range)#no switchport access vlan//将接口划到默认VLAN 1中7、 建立安全访问控制列表(ACL)示例7:S2126G(config)#ip access-list extended myAcl//给ACL命名为myAclS2126G(config-ext-nacl)#deny tcp any any eq 445S2126G(config-ext-nacl)#deny udp any any eq 445S2126G(config-ext-nacl)#permit ip any anyS2126G(config)#no ip access-list extended myAcl//去除myAcl的定义8、 将ACL应用到具体的接口上示例8:S2126G(config)#interface range f 1/0/1-48,2/0/1-48S2126G(config-if-range)#ip access-group myAcl inS2126G(config-if-range)#no ip access-group myAcl in//从接口去除ACL9、 将接口工作模式定义为Trunk示例9:S2126G(config) #interface gigabitEthernet 1/0/1//假设堆叠组的上联光纤口为1/0/1S2126G(config-if)#switchport mode trunk//将该接口工作模式定义为TrunkS2126G(config-if)#no switchport mode//将该接口工作模式定义为Access10、在S21上启动STP/RSTP/MSTP协议示例10:S2126G(config)#spanning-treeS2126G(config)#spanning-tree mode RSTP//以RSTP为例11、S21系列交换机直连PC或者HUB时,将该接口设置为portfast示例11:S2126G(config)#interface range f 1/0/1-48S2126G(config-if-range)#spanning-tree portfast12、将上联光纤口启动过滤Bpdu报文功能,提高网络的稳定性示例12:S2126G(config)#interface gigabitEthernet 1/0/1S2126G(config-if) #spanning-tree bpdufilter enabledS2126G(config-if)#spanning-tree bpdufilter disabled//禁用Bpdu过滤功能13、给交换机启动SNMP协议,便于StarView网管工具发现示例13:S2126G(config) #snmp-server community public ro14、开启SSH服务示例14:S2126G(config)#enable services ssh-server //开启sshS2126G(config)#ip ssh version 2//定义ssh的版本2S2126G(config)#username ruijie password 0 ruijie//定义一个ssh登入用的用户名&密码S2126G(config)#line vtyS2126G(config-line)#no login local //如果show run有该命令,就删除,没有就不用配置了S2126G(config-line)#exi15、端口镜像(SPAN)示例15:S2126G(config)# monitor session 1 source interface fastethernet 4/10S2126G(config)# monitor session 1 filter vlan 57S2126G(config)# monitor session 1 destination interface fastethernet 4/15//监控端口FastEtheraet4/10上的双向数据流(在该端口上承载着VLANl~ VLANl005的数据流),只监控其中VLAN57中的数据流,端口FastEthernet4/15为目的端口。

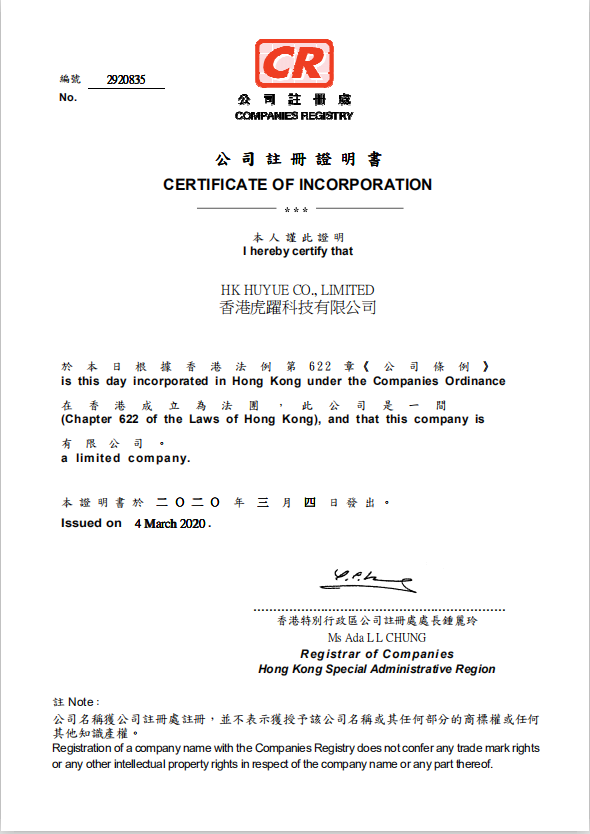

虎跃云资讯网

虎跃云资讯网